Macが新しいSilverSparrowマルウェアに感染したときに知っておくべきことすべて (09.14.25)

Macがマルウェアから保護されていると思われる場合は、もう一度考えてみてください。マルウェアの作成者は、macOSを含むさまざまなプラットフォームの脆弱性を悪用することに長けています。これは、ShlayerマルウェアやTop Resultsマルウェアなど、Macを標的とした以前のマルウェア感染で明らかです。

SilverSparrow macOSマルウェアとは何ですか?最近、Red Canary、Malwarebytes、およびVMware CarbonBlackのセキュリティ研究者が世界中で40,000台以上のMacに感染した新しいmacOSマルウェアを発見しました。この新しい脅威はSilverSparrowと呼ばれます。 Malwarebytesによると、マルウェアは153か国に広がり、米国、英国、カナダ、フランス、ドイツが最も集中しています。これらの40,000台のうち何台がM1Macであるかは不明であり、ディストリビューションがどのように見えるかは正確にはわかりません。

研究者は、Silver Sparrowが感染したデバイスにかなり深刻な脅威をもたらしたとしても、一般的なmacOSアドウェアからしばしば予想される悪意のある動作を示さないと指摘しています。セキュリティの専門家はマルウェアが何をするように設計されているのかわからないため、これによりマルウェアはさらに厄介になります。

しかし、研究者は、悪意のあるソフトウェアが悪意のあるペイロードをいつでも配信する準備ができていることに気付きました。調査の結果、Silver Sparrow macOSマルウェア株は、感染したデバイスに悪意のあるペイロードを配信したことはありませんが、影響を受けたMacユーザーに、休止状態にもかかわらず重大なリスクをもたらすと警告しました。

研究者はSilverSparrowが追加の悪意のあるペイロードを配信することを観察していませんが、そのM1チップの互換性、グローバルリーチ、高い感染率、および運用の成熟度により、SilverSparrowはかなり深刻な脅威となっています。セキュリティの専門家は、MacマルウェアがIntelとAppleSiliconプロセッサの両方と互換性があることも発見しました。

SilverSparrowマルウェアの進化の大まかなタイムラインは次のとおりです。

- 8月2020年8月18日:マルウェアバージョン1(非M1バージョン)のコールバックドメインapi.mobiletraits [。] comが作成されました

- 2020年8月31日:マルウェアバージョン1(非M1バージョン)がVirusTotalに送信されました

- 2020年9月2日:VirusTotalに送信されたマルウェアバージョン2の実行中に見られるversion.jsonファイル

- 2020年12月5日:マルウェアバージョン2(M1バージョン)のコールバックドメインがapi.specialattributesを作成しました[。] comが作成されました

- 2021年1月22日:VirusTotalに送信されたPKGファイルバージョン2(M1バイナリを含む)

- 2021年1月26日:RedCanaryがSilverSparrowマルウェアバージョン1を検出

- 2021年2月9日:RedCanaryがSilverSparrowマルウェアバージョン2(M1バージョン)を検出

セキュリティ会社のRedCanaryは、新しいM1プロセッサを搭載したMacを標的とする新しいマルウェアを発見しました。このマルウェアはSilverSparrowという名前で、macOSインストーラーのJavascriptAPIを使用してコマンドを実行します。知っておくべきことは次のとおりです。

誰も確実に知りません。 Macで1回、SilverSparrowは1時間に1回サーバーに接続します。セキュリティ研究者は、大規模な攻撃に備えている可能性があることを懸念しています。

セキュリティ会社のRedCanaryは、Silver Sparrowがまだ悪意のあるペイロードを配信しているものの、かなり深刻な脅威をもたらす可能性があると考えています。

マルウェアはAppleのM1チップ上で実行されるため、注目に値するようになりました。これは、犯罪者が特にM1 Macを標的にしていることを必ずしも示しているわけではなく、M1MacとIntelMacの両方が感染している可能性があることを示唆しています。

感染したコンピュータは1時間に1回サーバーに接続することがわかっています。 、したがって、それは大規模な攻撃に対する何らかの形の準備である可能性があります。

マルウェアはMacOSインストーラJavascriptAPIを使用してコマンドを実行します。

セキュリティ会社はこれまで、コマンドがどのようにさらに何かにつながるかを決定します。したがって、SilverSparrowがどの程度脅威をもたらすかはまだ不明です。それにもかかわらず、セキュリティ会社はマルウェアが深刻であると考えています。

Apple側では、SilverSparrowマルウェアに関連するパッケージの署名に使用された証明書を取り消しました。

Appleの公証サービスにもかかわらず、macOSマルウェア開発者は、MacBook Pro、MacBook Air、MacMiniなどの最新のARMチップを使用する製品を含むApple製品を標的にすることに成功しています。

Appleは「業界-主要な」ユーザー保護メカニズムが導入されていますが、マルウェアの脅威は表面化し続けています。

実際、脅威の攻撃者はすでにゲームを先取りしており、初期のM1チップをターゲットにしているようです。これは、多くの正当な開発者がアプリケーションを新しいプラットフォームに移植していないにもかかわらずです。

Silver Sparrow macOSマルウェアはIntelとARMのバイナリを出荷し、AWSとAkamaiCDNを使用します

研究者はSilverについて説明しました「シルバースパロウの翼を切り取る:飛行する前にmacOSマルウェアを外出する」ブログ投稿でのSparrowの操作。

新しいマルウェアは、Intelx86_64プロセッサをターゲットとするMachオブジェクト形式とMach-Oの2つのバイナリで存在します。 M1Mac用に設計されたバイナリ。

macOSマルウェアは、「update.pkg」または「updater.pkg」という名前のAppleインストーラパッケージを介してインストールされます。

アーカイブには、インストールスクリプトの実行前に実行されるJavaScriptコードが含まれており、ユーザーに許可を求めますプログラムは「ソフトウェアをインストールできるかどうかを判断します。」

ユーザーが同意すると、JavaScriptコードはverx.shという名前のスクリプトをインストールします。 Malwarebytesによると、システムはすでに感染しているため、この時点でインストールプロセスを中止しても無駄です。

インストールされると、スクリプトは1時間ごとにコマンドとコントロールサーバーに接続し、実行するコマンドまたはバイナリをチェックします。

コマンドアンドコントロールセンターは、Amazon Web Services(AWS)およびAkamaiコンテンツ配信ネットワーク(CDN)インフラストラクチャで実行されます。研究者たちは、クラウドインフラストラクチャを使用するとウイルスのブロックが難しくなると述べました。

驚くべきことに、研究者は最終的なペイロードの展開を検出しなかったため、マルウェアの最終的な目標は謎に包まれました。

彼らは、おそらくマルウェアが特定の条件が満たされるのを待っていると述べました。同様に、セキュリティ研究者による監視を検出できる可能性があるため、悪意のあるペイロードの展開を回避できます。

実行すると、Intel x86_64バイナリは「HelloWorld」を出力し、Mach-Oバイナリは「Youdid it !」

悪意のある動作を示さなかったため、研究者はそれらを「バイスタンダーバイナリ」と名付けました。さらに、macOSマルウェアには、それ自体を削除してステルス機能を追加するメカニズムがあります。

ただし、感染したデバイスでは自己削除機能が使用されなかったとのことです。マルウェアは、インストール後にダウンロードしたimgURLも検索します。彼らは、マルウェア開発者がどの配布チャネルが最も効果的であったかを追跡したいと主張しました。

研究者はマルウェアがどのように配信されたかを理解できませんでしたが、考えられる配布チャネルには、偽のフラッシュアップデート、海賊版ソフトウェア、悪意のある広告、または正当なアプリが含まれます。

サイバー犯罪者は攻撃のルールを定義し、それはそれらの戦術が完全に明確でなくても、彼らの戦術に対して防御するのは私たち次第です。これが、macOSを標的とする新たに特定されたマルウェアであるSilverSparrowの状況です。現在、それほどひどくはないようですが、防御すべき戦術についての洞察を提供することができます。

シルバースパロウマルウェアの技術仕様

研究者の調査によると、「バージョン1」と「バージョン2」と呼ばれるSilverSparrowマルウェアには2つのバージョンがあります。

マルウェアバージョン1

- ファイル名:updater.pkg(v1のインストーラパッケージ)

- MD5:30c9bc7d40454e501c358f77449071aa

マルウェアバージョン2

- ファイル名:update .pkg(v2のインストーラーパッケージ)

- MD5:fdd6fb2b1dfe07b0e57d4cbfef9c8149

ダウンロードURLとスクリプトコメントの変更を除けば、2つのマルウェアバージョンの大きな違いは1つだけでした。最初のバージョンには、Intel x86_64アーキテクチャ用にコンパイルされたMach-Oバイナリのみが含まれ、2番目のバージョンには、Intelx86_64アーキテクチャとM1ARM64アーキテクチャの両方用にコンパイルされたMach-Oバイナリが含まれていました。 M1 ARM64アーキテクチャは新しく、新しいプラットフォームで発見された脅威はほとんどないため、これは重要です。

Mach-Oでコンパイルされたバイナリは何もしていないようで、「バイスタンダー」と呼ばれます。バイナリ。」

SilverSparrowはどのように配布されますか?レポートによると、多くのmacOSの脅威は、悪意のある広告を通じて、PKGまたはDMG形式の単一の自己完結型インストーラーとして、Adobe Flash Playerなどの正規のアプリケーションまたはアップデートとして偽装して配布されています。ただし、この場合、攻撃者は2つの異なるパッケージ(updater.pkgとupdate.pkg)でマルウェアを配布しました。どちらのバージョンも同じ手法を使用して実行しますが、バイスタンダーバイナリのコンパイルのみが異なります。

Silver Sparrowのユニークな点の1つは、インストーラーパッケージがmacOSインストーラーJavaScriptAPIを利用して疑わしいコマンドを実行することです。一部の正規のソフトウェアもこれを実行していますが、マルウェアによって実行されるのはこれが初めてです。これは、悪意のあるmacOSインストーラーで通常観察される動作とは異なります。悪意のあるmacOSインストーラーは、通常、プレインストールまたはポストインストールスクリプトを使用してコマンドを実行します。プレインストールとポストインストールの場合、インストールにより、次のような特定のテレメトリパターンが生成されます。

- 親プロセス:package_script_service

- プロセス:bash、zsh、sh、Python、または別のインタプリタ

- コマンドライン:プレインストールまたはポストインストールが含まれています

このテレメトリパターンは、正当なソフトウェアでさえスクリプトを使用するため、それ自体は悪意の特に忠実度の高い指標ではありませんが、一般にプレインストールおよびポストインストールスクリプトを使用してインストーラを確実に識別します。 Silver Sparrowは、パッケージファイルの配布定義XMLファイルにJavaScriptコマンドを含めることで、悪意のあるmacOSインストーラーから予想されるものとは異なります。これにより、異なるテレメトリパターンが生成されます。

- 親プロセス:インストーラー

- プロセス:bash

プレインストールおよびポストインストールスクリプトと同様に、このテレメトリパターンは、それ自体で悪意のある動作を識別するのに十分ではありません。プレインストールおよびポストインストールスクリプトには、実際に実行される内容の手がかりを提供するコマンドライン引数が含まれています。一方、悪意のあるJavaScriptコマンドは、正規のmacOSインストーラープロセスを使用して実行され、インストールパッケージの内容や、そのパッケージがJavaScriptコマンドをどのように使用するかについてはほとんど可視化されません。

マルウェアはupdate.pkgまたはupdater.pkgという名前のAppleインストーラーパッケージ(.pkgファイル)を介してインストールされました。ただし、これらのファイルがユーザーにどのように配信されたかはわかりません。

これらの.pkgファイルには、インストールが実際に開始される前の最初の段階でコードが実行されるように、JavaScriptコードが含まれていました。 。次に、ユーザーは、「ソフトウェアをインストールできるかどうかを判断するために」プログラムの実行を許可するかどうかを尋ねられます。

SilverSparrowのインストーラーがユーザーに次のように伝えます。

「このパッケージは、ソフトウェアをインストールできるかどうかを判断するプログラムを実行します。」

つまり、[続行]をクリックした後、よく考えてインストーラーを終了すると、手遅れになります。すでに感染しています。

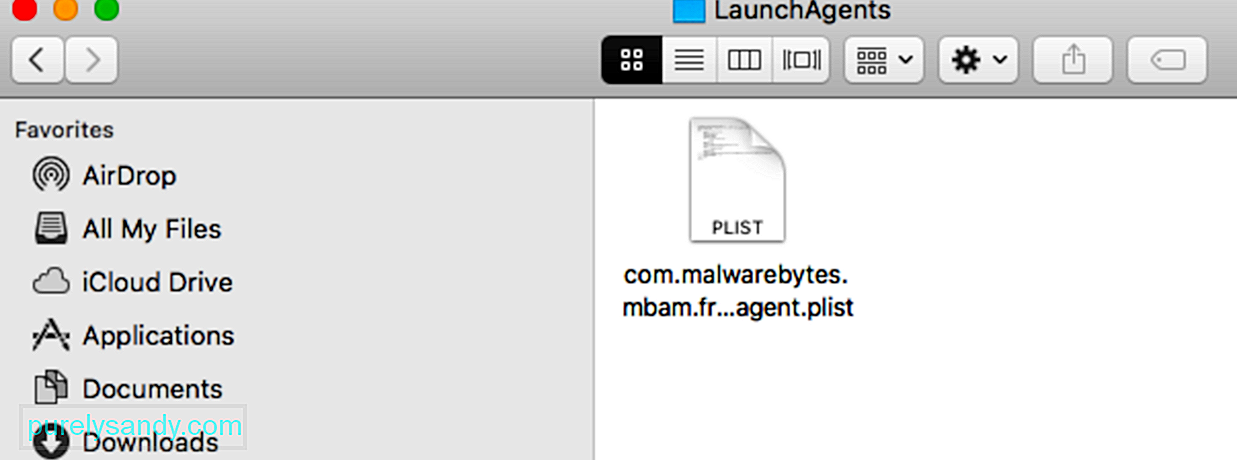

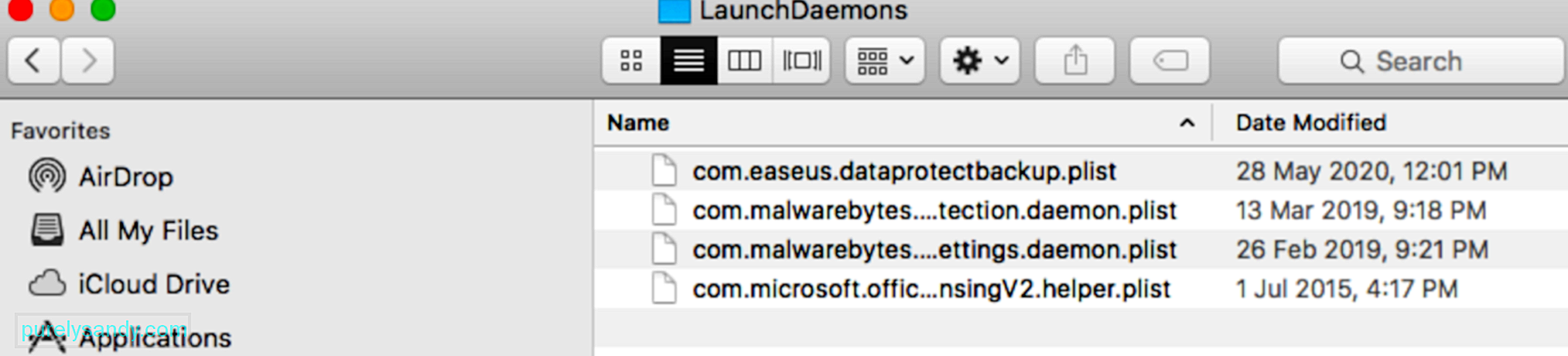

悪意のあるアクティビティのもう1つの兆候は、MacでLaunchAgentを作成するPlistBuddyプロセスでした。

LaunchAgentは、launchd、macOS初期化システムに指示する方法を提供します。定期的または自動的にタスクを実行します。それらはエンドポイント上の任意のユーザーが書き込むことができますが、通常はそれらを書き込むユーザーとしても実行されます。

macOSでプロパティリスト(プリスト)を作成する方法は複数あり、ハッカーがニーズを達成するためにさまざまな方法を使用することがあります。そのような方法の1つは、LaunchAgentsを含むエンドポイントでさまざまなプロパティリストを作成できる組み込みツールであるPlistBuddyを使用することです。ハッカーが永続性を確立するためにPlistBuddyを利用することがあります。そうすることで、ファイルのすべてのプロパティが書き込み前にコマンドラインに表示されるため、防御側はEDRを使用してLaunchAgentのコンテンツを簡単に検査できます。

場合、これらはplistのコンテンツを書き込むコマンドです:

- PlistBuddy -c“ Add:Label string init_verx”〜/ Library / Launchagents / init_verx.plist

- PlistBuddy -c“ Add:RunAtLoad bool true”〜/ Library / Launchagents / init_verx.plist

- PlistBuddy -c“ Add:StartInterval integer 3600”〜/ Library / Launchagents / init_verx.plist

- PlistBuddy -c「Add:ProgramArgumentsarray」〜/ Library / Launchagents / init_verx.plist

- PlistBuddy -c“ Add:ProgramArguments:0 string '/ bin / sh'”〜/ Library / Launchagents / init_verx.plist

- PlistBuddy -c“ Add:ProgramArguments:1 string -c”〜 /Library/Launchagents/init_verx.plist

LaunchAgent PlistXMLは次のようになります。

ラベル

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“〜/ Library / Application \\ Support / verx_updater / verx。 sh” [timestamp] [ダウンロードされたplistからのデータ]

Silver Sparrowには、ディスク上の〜/ Library /._ insuの存在をチェックすることにより、すべての永続化メカニズムとスクリプトを削除するファイルチェックも含まれています。ファイルが存在する場合、SilverSparrowはそのすべてのコンポーネントをエンドポイントから削除します。 Malwarebytes(d41d8cd98f00b204e9800998ecf8427e)から報告されたハッシュは、._ insuファイルが空であることを示しました。

if [-f〜 / Library /._ insu]

then

rm〜 / Library / Launchagents / verx.plist

rm〜 / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r〜 / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

インストールの最後に、Silver Sparrowは2つの検出コマンドを実行して、インストールが発生したことを示すcurl HTTPPOSTリクエストのデータを作成します。 1つはレポート用のシステムUUIDを取得し、もう1つは元のパッケージファイルのダウンロードに使用されたURLを見つけます。

sqlite3クエリを実行することにより、マルウェアはPKGがダウンロードした元のURLを見つけ、サイバー犯罪者に成功した流通チャネルのアイデア。通常、macOSで悪意のあるアドウェアを使用してこの種のアクティビティが発生します。 > MacからSilverSparrowアドウェアを削除する方法

Appleは、SilverSparrowマルウェアのインストールを可能にする開発者証明書を上書きするための措置を迅速に講じました。したがって、それ以上のインストールはできなくなります。

Mac App Storeの外部でダウンロードされたすべてのソフトウェアは公証される必要があるため、Appleの顧客は通常マルウェアから保護されています。この場合、マルウェア作成者はパッケージに署名するために使用された証明書を取得できたようです。

この証明書がないと、マルウェアはそれ以上のコンピューターに感染できなくなります。

Silver Sparrowを検出する別の方法は、インジケーターの存在を検索して、SilverSparrow感染またはその他の何かに対処しているかどうかを確認することです。

- PlistBuddyが実行しているように見えるプロセスを探します。次を含むコマンドラインと組み合わせて:LaunchAgentsとRunAtLoadおよびtrue。この分析は、LaunchAgentの永続性を確立している複数のmacOSマルウェアファミリーを見つけるのに役立ちます。

- LSQuarantineを含むコマンドラインと組み合わせて実行されているsqlite3のように見えるプロセスを探します。この分析は、ダウンロードしたファイルのメタデータを操作または検索する複数のmacOSマルウェアファミリーを見つけるのに役立ちます。

- s3.amazonaws.comを含むコマンドラインと組み合わせて実行されているように見えるプロセスを探します。この分析は、配布にS3バケットを使用している複数のmacOSマルウェアファミリーを見つけるのに役立ちます。

これらのファイルの存在は、デバイスがバージョン1またはバージョン2のSilverSparrowマルウェアに感染していることも示しています。 :

- 〜/ Library /._ insu(マルウェアに自身を削除するように通知するために使用される空のファイル)

- /tmp/agent.sh(インストールコールバック用に実行されるシェルスクリプト)

- /tmp/version.json(実行フローを決定するためにS3からダウンロードされたファイル)

- /tmp/version.plist(version.jsonがプロパティリストに変換されます)

マルウェアバージョン1の場合:

- ファイル名:updater.pkg(v1のインストーラーパッケージ)またはupdater(v1パッケージのbystander Mach-O Intelバイナリ)

- MD5:30c9bc7d40454e501c358f77449071aaまたはc668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [。] com(v1のversion.jsonを保持するS3バケット)

- 〜/ Library / ApplicationSupport / agent_updater / agent.sh(1時間ごとに実行されるv1スクリプト)

- / tmp / agent(配布されている場合は最終的なv1ペイロードを含むファイル)

- 〜/ Library / Launchagents / agent.plist(v1永続化メカニズム)

- 〜/ Library / Launchagents / init_agent.plist(v1永続化メカニズム)

- 開発者IDSaotia Seay(5834W6MYX3)–Appleによって取り消されたv1バイスタンダーバイナリ署名

マルウェアバージョン2の場合:

- ファイル名:update.pkg(v2のインストーラーパッケージ)またはtasker.app/Contents/MacOS/tasker(v2のバイスタンダーMach-O Intel&M1バイナリ)

- MD5:fdd6fb2b1dfe07b0e57d4cbfef9c8149またはb370191228fef82635e39a137be470 li>

- s3.amazonaws [。] com(v2のversion.jsonを保持するS3バケット)

- 〜/ Library / Application Support / verx_updater / verx.sh(1時間ごとに実行されるv2スクリプト)

- / tmp / verx(配布されている場合は最終的なv2ペイロードを含むファイル)

- 〜/ Library / Launchagents / verx.plist(v2永続化メカニズム)

- 〜/ Library / Launchagents / init_verx.plist(v2永続化メカニズム)

- 開発者IDJulie Willey(MSZ3ZH74RK)– Appleによって取り消されたv2バイスタンダーバイナリ署名

Silver Sparrowマルウェアを削除するには、次の手順を実行できます。

1。マルウェア対策ソフトウェアを使用してスキャンします。コンピューター上のマルウェアに対する最善の防御策は、常にOutbyteAVarmorなどの信頼性の高いマルウェア対策ソフトウェアです。理由は簡単です。マルウェア対策ソフトウェアがコンピューター全体をスキャンし、疑わしいプログラムがどれほど隠されていても、それらを見つけて削除します。マルウェアを手動で削除することは機能するかもしれませんが、何かを見逃す可能性は常にあります。優れたマルウェア対策プログラムはそうではありません。

2。 Silver Sparrowプログラム、ファイル、およびフォルダーを削除します。

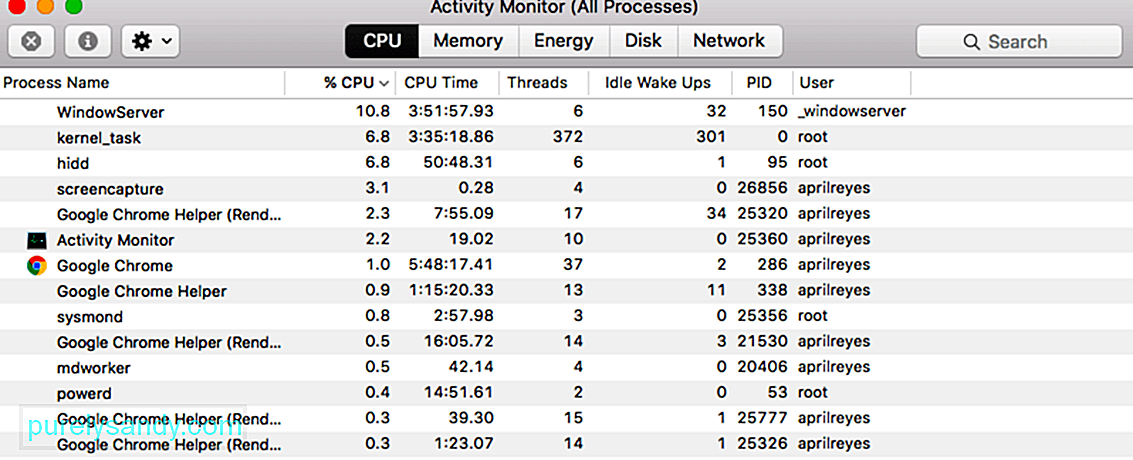

MacでSilverSparrowマルウェアを削除するには、最初にアクティビティモニターに移動し、疑わしいプロセスをすべて強制終了します。そうしないと、削除しようとしたときにエラーメッセージが表示されます。アクティビティモニターにアクセスするには、次の手順を実行します。

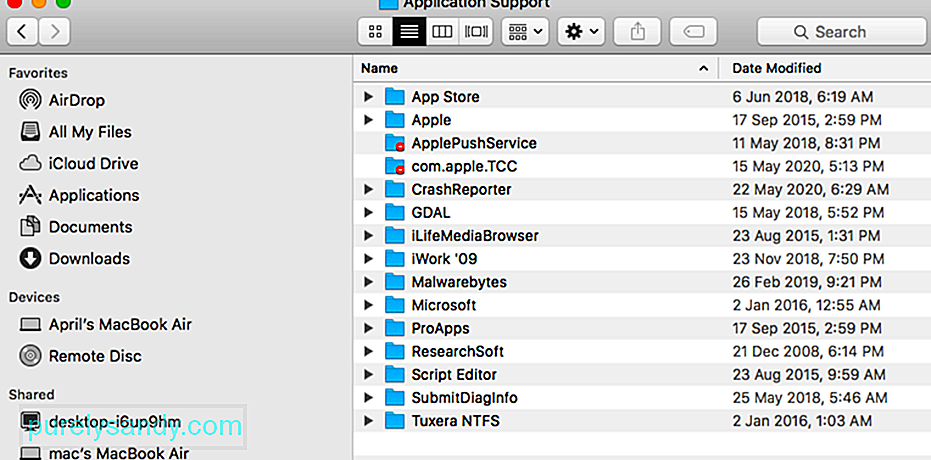

疑わしいプログラムを削除したら、マルウェア関連のプログラムも削除する必要があります。ファイルとフォルダ。実行する手順は次のとおりです。

コンピュータのハードドライブからマルウェアを手動で削除した後、TopResultsブラウザ拡張機能もアンインストールする必要があります。設定に移動>使用しているブラウザの拡張機能を使用して、使い慣れていない拡張機能を削除します。または、ブラウザをデフォルトにリセットすることもできます。これにより、拡張機能もすべて削除されます。

Silver Sparrowマルウェアは、長期間経過しても追加のペイロードをダウンロードしないため、謎のままです。これは、マルウェアが何をするように設計されているのかわからないことを意味し、Macユーザーとセキュリティ専門家はマルウェアが何をするのかについて戸惑いを残します。悪意のある活動がないにもかかわらず、マルウェア自体の存在は、感染したデバイスに脅威をもたらします。したがって、すぐに削除し、その痕跡をすべて削除する必要があります。

YouTubeのビデオ: Macが新しいSilverSparrowマルウェアに感染したときに知っておくべきことすべて

09, 2025